Conceptualisée en 2010 par Forrester, cette approche repose sur le principe que toutes les demandes d’accès sont potentiellement malveillantes. Le modèle stipule que l’on ne doit jamais faire confiance de manière implicite, mais toujours vérifier explicitement l’identité et les droits des utilisateurs et des appareils avant de leur accorder l’accès aux ressources. Parmi les principes clés figurent : la vérification continue, le moindre privilège et la segmentation des accès.

Comment l’approche Zero Trust renforce la gestion des identités et des accès dans un environnement multi-cloud ?

Qu’est-ce que le Zero Trust ?

Historiquement, les données de l’entreprise étaient confinées à un réseau interne considéré comme « sécurisé ». Aujourd’hui, les nouvelles méthodes de travail, telles que le télétravail et la collaboration en ligne, amènent les employés à travailler en dehors des infrastructures traditionnelles de l’entreprise. Ceci est renforcé notamment par l’essor du Cloud : les applications et les données sont hébergées à l’extérieur de ce réseau. Ces évolutions ont conduit à l’émergence de nouveaux modèles de sécurité, marquant ainsi l’avènement du « Zero Trust ».

Pourquoi tout le monde en parle, sans en donner une définition homogène ?

Aujourd’hui, tous les acteurs de la cybersécurité parlent du Zero Trust ou l’ont déjà mentionné. Chacun en propose sa définition, influencée par le contexte et les défis spécifiques. Le Zero Trust est en effet une stratégie à adapter en fonction des besoins. Dans cet article, nous mettons l’accent sur la nécessité d’une vérification constante et explicite et sur l’importance de limiter les accès au strict minimum, pour minimiser les risques. Cette approche, qui insiste sur une vigilance continue et une gestion granulaire des accès, est particulièrement adaptée aux environnements multi-cloud. La redéfinition fréquente de ce concept souligne l’importance de bien comprendre et d’appliquer ses principes fondamentaux de manière cohérente, tout en reconnaissant que les implémentations peuvent varier selon les besoins spécifiques de chaque organisation.

Zero Trust et IAM : une intégration incontournable ?

Transformation de la gestion des identités et des accès

L’intégration de Zero Trust avec la gestion des identités et des accès (IAM) transforme la manière dont les organisations contrôlent les accès à leurs ressources. Au lieu de se fier à un périmètre réseau sécurisé, chaque tentative d’accès est validée en temps réel. Cela implique une surveillance continue des identités et des appareils, une authentification stricte et des politiques d’accès basées sur le contexte.

Rôles et responsabilités des acteurs de l’IAM

Les équipes de sécurité, les administrateurs système et les responsables IAM jouent des rôles clés dans la mise en œuvre d’une stratégie Zero Trust. Les équipes de sécurité définissent les politiques et surveillent les accès. Les administrateurs système mettent en place les contrôles techniques nécessaires, tandis que les responsables IAM s’assurent que les processus de provisionnement (création) et de déprovisionnement (suppression, inactivation) des comptes sont rigoureux et conformes aux politiques de sécurité . Par exemple, dans une entreprise utilisant un environnement multi-cloud, les équipes de sécurité peuvent exiger une authentification multi-facteurs (MFA) pour tous les accès. Les administrateurs système configurent le service pour intégrer cette exigence, et les responsables IAM automatisent la création de comptes avec des privilèges minimaux et désactivent immédiatement les comptes des employés quittant l’entreprise.

Comptes de service et comptes administrateurs

Les comptes de service et les comptes administrateurs nécessitent une attention particulière dans une stratégie Zero Trust.

Les comptes de service, souvent utilisés pour les interactions automatisées entre applications, doivent être contrôlés et surveillés pour éviter tout abus. Les meilleures pratiques incluent l’utilisation de certificats numériques pour l’authentification, la mise en œuvre de clés d’API et de jetons d’accès avec des permissions minimales et des durées de vie limitées, la rotation régulière des mots de passe, clés et certificats, et l’activation de la surveillance continue et de la journalisation des activités.

Les comptes administrateurs, en raison de leurs privilèges élevés, sont des cibles de choix pour les attaquants. Leur gestion doit inclure des contrôles d’accès stricts, une authentification multi-facteurs (MFA) et une surveillance continue. Il est recommandé d’exiger l’utilisation de MFA, de limiter les permissions aux actions nécessaires, de fournir des privilèges administrateurs temporaires (Just-In-Time), et de mettre en place des contrôles de surveillance et des audits réguliers. L’application de la notion de Segregation of Duties (SoD) est essentielle pour éviter les auto-évaluations, garantissant ainsi que les administrateurs ne puissent pas approuver leurs propres actions sans une vérification indépendante.

Et le multi-cloud dans tout ça ?

Complexité de la gestion des identités et des accès

Dans un environnement multi-cloud, la gestion des identités et des accès devient plus complexe en raison de la diversité des plateformes et des outils utilisés. Chaque fournisseur de services cloud peut avoir ses propres exigences de sécurité, ce qui rend la gestion des accès plus difficile et sujette aux erreurs .

Par exemple, lorsqu’un employé doit voir ses accès modifiés ou désactivés, cela peut vite devenir chronophage si une action est nécessaire sur chacune des plateformes Cloud où il détient un compte. De même, lorsque l’entreprise doit réaliser une revue des droits.

Quelles sont les stratégies pour appliquer Zero Trust ?

Pour appliquer les principes de Zero Trust dans un environnement multi-cloud, il est nécessaire d’adopter des solutions de gestion unifiée des identités, incluant l’authentification multi-facteurs (MFA), la gestion des utilisateurs et des politiques d’accès conditionnels. L’automatisation des processus de contrôle des accès et la surveillance continue assurent une application rigoureuse des politiques de sécurité.

Mise en place de politiques d’accès conditionnels

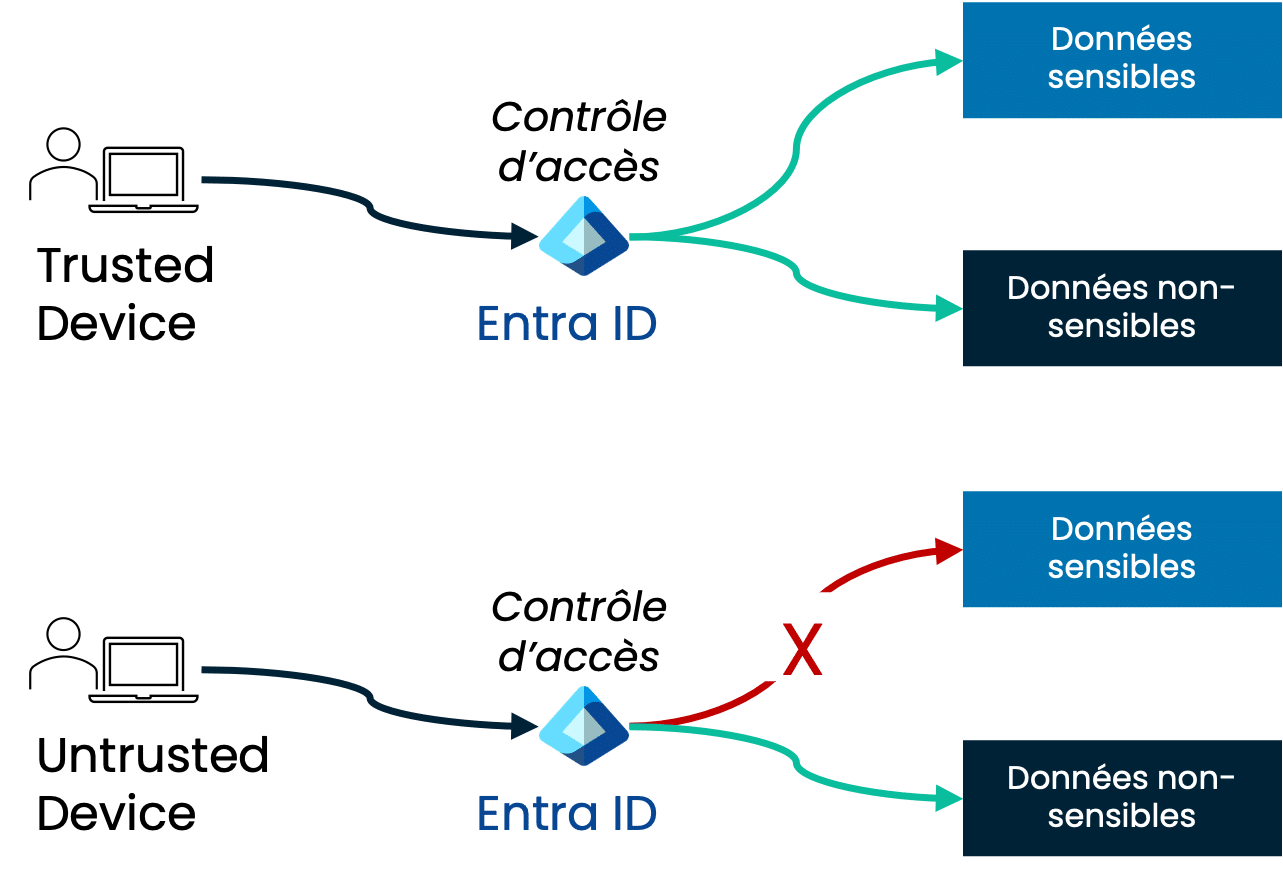

Les politiques d’accès conditionnels, basées sur les principes de Zero Trust, définissent des règles d’accès précises en fonction de l’identité, de l’appareil, de la localisation et du comportement de l’utilisateur ou de toute autre information de contexte. Par exemple, la gestion des appareils via des solutions de Mobile Device Management (MDM) permet de vérifier que les appareils respectent les politiques de sécurité avant d’accorder l’accès aux ressources de l’entreprise. Un agent MDM installé sur le poste de travail peut s’assurer que l’appareil est conforme, en examinant le chiffrement du disque dur, la mise à jour logicielle, l’installation d’antivirus ou toute autre configuration de sécurité requise.

Un scénario typique est l’accès d’un employé à une application critique depuis un pays étranger, ce qui déclencherait une vérification supplémentaire, voir une interdiction d’accès. De même, une connexion simultanée depuis deux lieux géographiques différents pourrait déclencher une alerte et une demande de réauthentification. Ces mesures assurent que les accès sont toujours validés en fonction du contexte actuel.

Importance des données et protection adaptée

Plus une donnée est importante d’un point de vue confidentialité, plus il est crucial de protéger l’accès aux actifs qui l’hébergent. Par exemple, la sécurité des données de production hébergées dans le Cloud sur AWS, GCP ou Azure doit être renforcée. Les politiques de sécurité doivent inclure des contrôles stricts pour l’accès à ces données sensibles, en utilisant des mesures telles que le chiffrement des données en transit et au repos, des accès conditionnels rigoureux, et une surveillance continue des activités.

Retours d’expérience (REX)

Des entreprises comme Google et Microsoft ont démontré l’efficacité de l’approche Zero Trust. Google, avec son initiative BeyondCorp, a renforcé la sécurité des accès de ses employés à ses applications internes sans utiliser de VPN. De même, Microsoft a intégré Zero Trust dans ses services cloud pour protéger les données de ses clients et ses propres ressources internes.

Prenons l’exemple de l’entité Innovation d’un grand Groupe Bancaire. Son principal enjeu était de garantir un équilibre entre agilité des usages et sécurité dans un environnement SI full Cloud, complétement indépendant du SI global du Groupe. En utilisant Entra ID de Microsoft, anciennement Azure AD, cela lui a permis d’unifier la gestion des identités et des accès, offrant une authentification continue et simplifiant l’application des politiques de sécurité. Entra ID a permis une gestion cohérente des identités à travers les environnements multi-cloud, avec une vérification rigoureuse de chaque tentative d’accès, alignée avec les principes de Zero Trust.

L’intégration d’Entra ID a facilité la surveillance en temps réel des accès et l’application cohérente des politiques de sécurité. Elle a également simplifié les audits et la conformité grâce à une visibilité complète sur les accès. Un avantage notable est que la licence d’Entra ID peut être incluse pour les entreprises utilisant déjà des produits Microsoft tels que Microsoft 365 et Azure, optimisant les coûts et simplifiant l’adoption.

Pour renforcer la sécurité des accès aux données de production, des politiques d’accès conditionnel ont été mises en place, contrôlant l’accès en fonction de l’identité de l’utilisateur, de l’appareil et de la localisation. La gestion des appareils a été assurée via Microsoft Intune, garantissant que tous les appareils respectaient les politiques de sécurité, comme le chiffrement des données et les mises à jour logicielles.

De plus, l’application des règles de prévention contre la fuite de données (DLP) de Microsoft 365 a renforcé la protection des informations sensibles en empêchant leur partage non autorisé. La classification des données, prérequis essentiel, a permis de cartographier les données et leur sensibilité, facilitant ainsi la mise en place des politiques de DLP adaptées.

Entra ID est également compatible avec d’autres environnements cloud, tels qu’AWS, via des modules comme AWS SSO, permettant une gestion cohérente des identités et des accès à travers différents fournisseurs de services cloud. La refonte des processus de revue IAM a aussi renforcé la gouvernance et la sécurité des accès, en s’assurant que les permissions et les rôles sont régulièrement examinés et ajustés en fonction des besoins.

Conseils pratiques pour l’adoption de Zero Trust

Pour adopter avec succès une stratégie Zero Trust, il est essentiel de commencer par un audit des pratiques actuelles de gestion des identités et des accès. Définir des politiques claires, investir dans des outils de gestion des identités robustes et former les employés aux nouvelles procédures de sécurité. La mise en œuvre doit être progressive, en commençant par les actifs les plus critiques et en étendant les principes de Zero Trust à l’ensemble de l’organisation.

En conclusion, l’approche Zero Trust, bien qu’exigeante à mettre en œuvre, représente une avancée significative pour la sécurité des environnements multi-cloud. En adoptant cette stratégie, les entreprises peuvent non seulement renforcer leur posture de sécurité, mais aussi gagner en agilité et en résilience face aux menaces Cyber .

Vous avez besoin d’un accompagnement ?

Vous avez une question ?

Marc-Eric LEBRUN – Directeur Protéger & Intégrer

Garen SOULAHIAN – Directeur Protéger & Intégrer

Fayçal LAHLOU – Manager Protéger & Intégrer