Réseaux d’anonymisation : Identification et Hunting

Dans le contexte actuel, l’utilisation des réseaux d’anonymisation est devenue un levier clé pour les cybercriminels cherchant à masquer leur identité et leurs activités malveillantes.

Comprendre le fonctionnement de ces réseaux et savoir les identifier est essentiel pour les opérations de Threat Hunting.

Résumé exécutif (TL;DR)

- Les réseaux d’anonymisation sont largement utilisés pour préserver la confidentialité en ligne, mais aussi pour des activités malveillantes.

- L’analyse des différents pivots et infrastructures associées à ces réseaux d’anonymisation permet d’anticiper et d’identifier des usages illégitimes.

- Une approche combinant Threat Intelligence, corrélation d’événements et outils d’investigation permet d’améliorer la détection et la réponse aux incidents.

- Maîtriser l’identification et le tracking des réseaux d’anonymisation est un atout stratégique en pour les opérations de cybersécurité.

Comprendre les réseaux d’anonymisation

Il existe différents types de réseaux d’anonymisation utilisés par les cybercriminels pour masquer leur identité et leurs activités malveillantes. Ils partagent un point commun : ils permettent de dissimuler l’adresse IP et la localisation de l’attaquant, rendant la détection et l’attribution des modes opératoires plus difficiles.

Il est à la discrétion de l’analyste d’effectuer une levée de doute pour distinguer les usages légitimes des comportements malveillants chez les utilisateurs.

Voici une description non exhaustive des principaux réseaux d’anonymisation utilisés dans le cadre de la cybercriminalité.

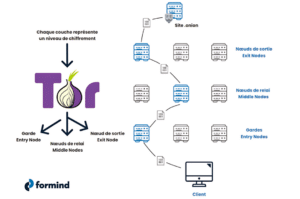

TOR (The Onion Router)

TOR repose sur une architecture décentralisée, où chaque requête est chiffrée et passe par plusieurs nœuds avant d’atteindre sa destination.

Le dernier nœud, appelé Exit Node, est celui qui se connecte à Internet. L’identification des Exit Nodes est importante pour détecter les communications passant par TOR, ces nœuds étant la plupart du temps déclarés publiquement [1][2].

Note : certains EDR génèrent directement des alertes lorsqu’une connexion sortante est détectée vers un Exit Node TOR, ou que l’utilisation du protocole TOR est détectée sur une machine.

Les ransomwares se basent souvent sur TOR pour anonymiser leurs communications. En utilisant TOR, les cybercriminels peuvent masquer l’adresse IP de leur serveur de commande et de contrôle (C2), rendant plus difficile pour les forces de l’ordre de tracer et de localiser les opérateurs de ransomware. De plus, les paiements de rançon se font souvent via des cryptomonnaies, ajoutant une couche supplémentaire d’anonymat.

I2P (Invisible Internet Project)

I2P est un autre réseau d’anonymisation qui, bien que moins connu que TOR, est également largement utilisé par les cybercriminels.

I2P fonctionne en créant un réseau décentralisé et anonyme pour les communications peer-to-peer. Les messages passent par plusieurs tunnels chiffrés avant d’atteindre leur destination. Comme TOR, I2P peut être utilisé à des fins légitimes pour protéger la vie privée en ligne, mais peut aussi servir à des activités illégales, comme l’hébergement de sites de données volées.

Par exemple, certaines variantes de ransomware utilisent I2P pour héberger leurs sites de paiement et de support, ce qui complique encore davantage les efforts de démantèlement de leurs infrastructures par les forces de l’ordre. La combinaison de ces deux réseaux d’anonymisation, TOR et I2P, peut rendre très difficile une enquête.

VPN (Virtual Private Network) commerciaux

Les VPN commerciaux sont souvent utilisés pour masquer des adresses IP et contourner les blocages.

Les VPN commerciaux, développés pour répondre à la demande croissante de confidentialité en ligne et d’accès à des contenus géo-restreints, offrent des fonctionnalités d’anonymisation variées selon la localisation et la législation du pays d’exercice. Cependant, ils sont souvent utilisés pour des activités malveillantes (compromission de comptes, reconnaissance, fraude, etc.) en raison de leur protection accrue contre les demandes de retrait légales selon le pays d’implantation et la législation du pays d’origine.

Identifier les adresses IP associées à ces services devient rapidement un jeu du chat et de la souris dans une enquête.

En effet, les services VPN commerciaux ont tendance à changer régulièrement d’adresses IP pour éviter d’être bloqués par les services de sécurité. De même, leurs organisations ne sont pas publiquement déclarées, ce qui rend leur identification plus complexe.

Par exemple, une adresse IP associée à NordVPN n’aura pas un ASN déclaré comme « NordVPN », mais peut potentiellement être associée à un ASN d’un fournisseur de services cloud ou d’hébergement tout à fait classique.

De plus, dans le cas de NordVPN, le fait que le siège social soit basé au Panama [4] complique encore davantage les requêtes légales, car ce pays n’a pas les mêmes obligations de coopération avec les autorités internationales concernant les données des utilisateurs.

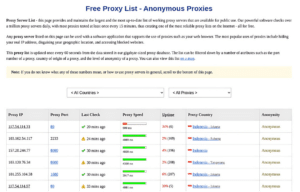

Proxys

Les proxys anonymes sont souvent utilisés pour contourner les restrictions géographiques ou anonymiser l’accès à certains services. Les proxys ouverts (Open Proxies) sont particulièrement exploités dans des attaques malveillantes.

Bullet Proof Hosting (BPH)

Le Bullet Proof Hosting (BPH) désigne des services d’hébergement qui se spécialisent dans la fourniture d’infrastructures résistantes aux tentatives de blocage et de retrait par les autorités. Ces services attirent donc souvent des cybercriminels en raison de leur tolérance, voire de leur complaisance envers les contenus illégaux, les activités malveillantes et du fait de la possibilité de faire des paiements en cryptomonnaies.

Les fournisseurs de BPH mettent en place diverses mesures pour éviter la détection et la suppression : non-conservation des logs, infrastructures distribuées, ou encore stratégies de rotation rapide des serveurs.

Le recours à de tels services rend difficile le démantèlement des infrastructures de cybercriminalité par les forces de l’ordre, car il devient presque impossible de localiser et de neutraliser les serveurs à partir desquels les attaques sont menées.

Des fournisseurs tels que « Stark Industries » [6] peuvent être qualifiés de BPH.

Finalités des utilisateurs des réseaux d’anonymisation

L’usage des réseaux d’anonymisation est varié. Il est important d’analyser les intentions et les motivations de ces utilisateurs pour distinguer les usages légitimes des comportements malveillants. Voici une taxonomie des principaux profils d’utilisateurs :

- L’utilisateur légitime : Les services d’anonymisation sont utilisés par les voyageurs pour contourner la censure géographique, et par les défenseurs des droits humains ou journalistes pour se protéger contre la surveillance d’États autoritaires.

- L’utilisateur opportuniste : Certains utilisateurs se connectent à des VPN pour contourner les restrictions d’accès à certains sites au bureau, ou sous l’influence de publicités trompeuses promettant une meilleure sécurité.

- L’acteur malveillant: Ces individus utilisent les services d’anonymisation pour couvrir leurs activités frauduleuses comme effectuer des attaques par force brute, compromettre des comptes de façon automatisée ou encore simuler des connexions depuis des pays spécifiques.

- L’Insider Threat (Menace Interne): des employés mécontents ou malveillants peuvent utiliser des outils d’anonymisation pour extraire des informations sensibles, transférer des fichiers vers des services d’hébergement anonymes, ou encore masquer leurs actions malveillantes sur les ressources de l’entreprise.

Cas concret : utilisation de services VPN par APT28

L’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) a mené des investigations approfondies sur les chaînes de compromission employées par le groupe APT28, également connu sous le nom de Fancy Bear.

Ce groupe, spécialisé dans l’espionnage cible des organisations françaises, y compris des entités gouvernementales, des entreprises, des universités, ainsi que des instituts de recherche.

Pour réduire le risque de détection, APT28 compromet des équipements peu surveillés situés en périphérie du réseau, parfois sans même laisser de porte dérobée sur le réseau compromis.

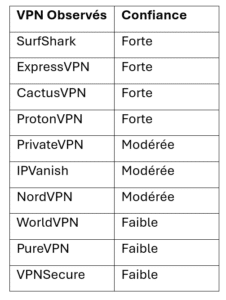

APT28 a été observé comme utilisant divers services VPN pour accomplir ses activités malveillantes, telles que les connexions à des comptes compromis, les attaques par force brute et l’exploitation de vulnérabilités.

Ces services VPN sont souvent choisis pour leur acceptation des cryptomonnaies et leur promesse de non-traçabilité des données, ce qui complique les efforts de détection et d’attribution.

Méthodes d’investigation : VPN et proxys

Méthode 1 : investigation manuelle via OSINT

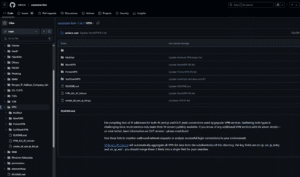

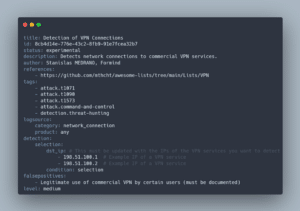

Certains dépôts GitHub listent régulièrement les adresses IP utilisées par des fournisseurs VPN ou Proxy connus.

La méthode employée est la suivante :

- Obtention des fichiers de configuration des VPN (téléchargement depuis le site du fournisseur via API publique par exemple).

- Parsing des fichiers de configuration pour extraire les adresses IP des serveurs VPN.

- Publication régulière des adresses IP sur GitHub pour permettre aux analystes de les intégrer dans leurs outils de détection.

Avantages de cette méthode :

- Mise à jour régulière des adresses IP des VPN.

- Facilité d’intégration dans des outils de détection automatisée.

- Collaboration communautaire pour enrichir la base de données.

Inconvénients :

- Dépendance à la disponibilité des fichiers de configuration.

- Il est nécessaire de traquer tous les fournisseurs VPN/Proxy pour une couverture complète, et certains peuvent ne pas être listés publiquement.

Méthode 2 : utilisation d’API de CTI ou anti-fraude

Certains services de Threat Intelligence ou de lutte contre la fraude proposent des API pour détecter les adresses IP associées à des services VPN ou Proxy (détaillé dans les sources).

Avantages de cette méthode :

- Données mises à jour en temps réel (selon le niveau de renseignement de la solution).

- Intégration facile dans des outils de détection existants (API).

Inconvénients :

- Coût non-négligeable associé à l’utilisation de ces services.

- Dépendance à la disponibilité des API et à la qualité des données fournies.

- Risque de faux positifs si les adresses IP sont mal classifiées (cela arrive plus souvent qu’on pourrait le penser).

Hunting sur des adresses IP connues

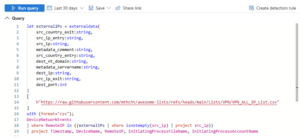

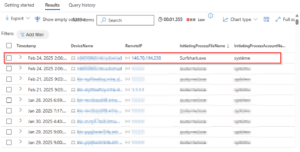

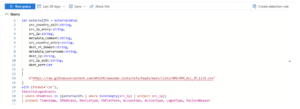

En utilisant un EDR tel que Microsoft Defender for Endpoint, il est possible de faire une vérification opportuniste de l’utilisation de VPN sur des postes de travail en utilisant par exemple une liste sur GitHub.

On peut parfois trouver des résultats d’utilisateurs légitimes ou attestant d’une installation de logiciel de VPN commercial, auquel cas il est nécessaire de comprendre par quel biais cette application a pu être installée sur le poste de travail.

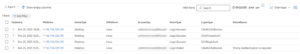

Outre l’activité sur le poste de travail, il est également intéressant de vérifier les connexions utilisateur avec ou sans MFA depuis des IP associées à des VPN, et vérifier si des connexions échouées ont ensuite réussi.

Il convient alors à l’analyste d’effectuer une levée de doute quant à la dangerosité de cette connexion. Il peut convenir de vérifier dans le SIEM ou dans ce cas Entra ID le statut d’application de la MFA.

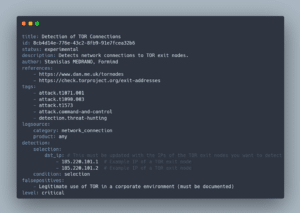

Note : on peut appliquer la même méthodologie en utilisant des listes publiques d’IP de relais TOR. Ces requêtes peuvent être converties en règles de détection personnalisées.

Recommandations générales

Pour réduire les risques liés aux connexions suspectes via des réseaux d’anonymisation, il est essentiel de mettre en place des politiques d’accès conditionnel basées sur la conformité des appareils, la réputation des adresses IP et les propriétés de connexion.

De plus, la gestion stricte des postes de travail contribue à renforcer la sécurité : définir un catalogue précis d’applications autorisées, limiter les droits administratifs des utilisateurs et bloquer l’installation de logiciels indésirables.

Enfin, un système d’alerting SOC peut être configuré pour identifier les signaux faibles d’activités malveillantes, en s’appuyant sur la réputation des adresses IP via des API de renseignement sur les menaces ou des sources ouvertes.

Conclusion

Les réseaux d’anonymisation ne sont pas de simples outils de confidentialité : ils sont aussi exploités par les attaquants pour masquer leurs actions. Les ignorer, c’est laisser un angle mort critique dans la détection des menaces.

L’objectif n’est pas juste d’identifier une IP Tor ou un VPN, mais d’en comprendre l’usage dans un contexte donné : accès légitime ou activité malveillante ? Une analyse croisée avec d’autres indicateurs permet de transformer ces signaux en renseignements exploitables.

En intégrant ces analyses dans des workflows SOC, on renforce la capacité de détection, on anticipe les attaques et on affine les stratégies de défense.

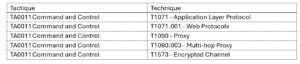

Détection

MITRE ATT&CK

Article rédigé par Stanislas Medrano, Consultant et relu par Vincent Joubert, Consultant, et Maxime Lambert, Manager, chez Formind

Sources

[1] « A full tor node list », 17 janvier 2025, https://www.dan.me.uk/tornodes

[2] « Offical list of tor exit nodes », 17 janvier 2025, https://check.torproject.org/exit-addresses

[3] « The TOR Project », 17 janvier 2025, https://www.torproject.org/

[4] « NordVPN is based and operates under the jurisdiction of Panama », 27 février 2025, https://support.nordvpn.com/hc/en-us/articles/19441152966161-Where-is-NordVPN-based

[5] « Free anonymous proxy list », 10 février 2025, https://www.proxynova.com/proxy-server-list/anonymous-proxies/

[6] « StarkIndustries Solutions: An Iron Hammer in the Cloud – Krebs on Security », 23 mai 2024, https://krebsonsecurity.com/2024/05/stark-industries-solutions-an-iron-hammer-in-the-cloud/

[7] « Advanced detection of anonymization and threats », 10 janvier 2025, https://spur.us/

[8] « Campagnes d’attaques du mode opératoire APT28 depuis 2021 », 23 octobre 2023, https://www.cert.ssi.gouv.fr/cti/CERTFR-2023-CTI-009/

[9] « Security lists for SOC/DFIR detections », 20 février 2025, https://github.com/mthcht/awesome-lists/tree/main/Lists

[10] « The shareable detection format for security professionals », 25 février 2025, https://sigmahq.io/

[11] « MITRE ATT&CK », 20 février 2025, https://attack.mitre.org/