Panorama de la menace cyber : premier semestre 2025

Contexte global

En 2025, le paysage des menaces cyber a poursuivi sa mutation, marqué par une intensification significative des attaques. Les campagnes de ransomware ont connu une croissance alarmante de 126 % au premier trimestre par rapport à la même période en 2024, selon le rapport Checkpoint. Parallèlement, les infostealers se sont largement répandus, facilitant le vol massif de données d’identification, souvent utilisées comme vecteurs d’accès initiaux. Cette dynamique s’est accompagnée d’une recrudescence des fraudes numériques, notamment via l’exploitation des identités compromises pour des campagnes d’ingénierie sociale ciblées. Les attaques ont touché un large éventail d’industries, avec une concentration particulière dans des environnements sensibles, notamment la santé, l’éducation, le secteur public et les institutions financières.

Principales menaces et acteurs

Ransomware

Les attaques par ransomware ont dominé le paysage des menaces cyber en ce début 2025. Selon les données compilées par diverses sources, il y a eu une augmentation de 126% des attaques par ransomware au premier trimestre 2025 par rapport à la même période en 2024.

Lors du premier trimestre 2025, 74 groupes de ransomware distincts ont publiquement revendiqués des attaques. Ces attaques ont ainsi touché 2289 victimes ce qui représente une augmentation de 126% par rapport à 2024. (Source Checkpoint).

En février 2025, le groupe Cl0p a mené une vaste campagne d’attaques exploitant une vulnérabilité dans la plateforme de transfert de fichiers Cleo, faisant près de 300 victimes confirmées.

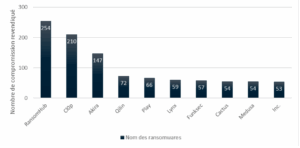

À l’issue du premier semestre 2025, certains acteurs du ransomware se distinguent par leur intensité opérationnelle ou leur montée en puissance :

- Cl0p est un groupe de ransomware russophone, reconnu pour ses tactiques de double extorsion. En plus de chiffrer les systèmes, il menace de divulguer les données exfiltrées si ses exigences ne sont pas satisfaites. Contrairement à d’autres familles de ransomware, ce groupe cible spécifiquement des organisations présentant un fort potentiel financier.

- RansomHub émerge comme une force montante, en Q1 2025, dans le paysage des ransomwares, particulièrement après le déclin du groupe LockBit. RansomHub semble tirer parti des lacunes laissées par ses prédécesseurs, adoptant des stratégies innovantes (utilisation d’outils comme EDRKillShifter) pour infiltrer et extorquer ses cibles.

- Babuk-Bjorka connu pour sa stratégie de construction de réputation en recyclant des victimes d’autres groupes de ransomware. En exploitant des données déjà compromises par d’autres attaques, Babuk-Bjorka cherche à s’établir comme une menace crédible, tout en minimisant ses efforts pour obtenir des résultats significatifs.

- Qilin d’origine russe, se distingue par son orientation résolument financière. Axé principalement sur les secteurs de la santé et de l’éducation, Qilin cible des organisations où les temps d’arrêt et les fuites de données peuvent entraîner des conséquences désastreuses, augmentant ainsi la probabilité de paiement des rançons. En se concentrant sur ces secteurs critiques, Qilin maximise l’impact de ses attaques, exploitant la vulnérabilité des institutions qui ne peuvent se permettre des interruptions prolongées de leurs services. Qilin s’est démarqué en Q2 2025 en étant le groupe de ransomware ayant revendiqué le plus de victimes (Sources Checkpoint et Cyble).

Figure 1 – Ransomware observés par PaloAlto entre janvier et mars 2025 (source)

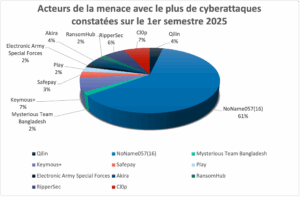

Figure 2 – Répartition des 11 acteurs de la menace les plus actifs au premier semestre 2025

Infostealers

Les infostealers comme SnakeStealer et Lumma Stealer sont également une menace importante. Ces logiciels malveillants sont utilisés pour voler des informations sensibles et des identifiants de connexion. En mars 2025, les opérations du FBI en collaboration avec ‘Opération Endgame’ ont ciblé Lumma Stealer et Danabot, deux infostealers notables, réduisant considérément leur activité (source Eset).

ClickFix & FileFix

Une méthode de social engineering baptisée ClickFix s’est imposée comme le deuxième vecteur d’attaque le plus fréquent après le phishing au cours du premier semestre 2025. Elle consiste à inciter les utilisateurs à exécuter des commandes malveillantes, sous prétexte de corriger une erreur système fictive. Cette technique a connu une croissance spectaculaire de plus de 500 % par rapport au second semestre 2024, et est désormais identifiée comme une menace majeure (source Eset).

Parallèlement, une variante nommée FileFix a émergé. Là où ClickFix exploite des messages contextuels incitant à cliquer pour « réparer » un problème, FileFix trompe l’utilisateur en lui demandant de télécharger ou d’ouvrir un fichier malveillant, prétendument destiné à corriger une erreur ou un fichier corrompu. Cette approche manipule la confiance des utilisateurs dans la restauration ou la réparation automatique, en les poussant à exécuter du code malveillant sous couvert d’assistance logicielle.-

Bullet Proof Hosters

Les « Bullet Proof Hosters » sont des services d’hébergement web qui ignorent délibérément les plaintes pour activités illégales, permettant ainsi aux cybercriminels d’héberger des malwares, des campagnes de phishing ou des infrastructures de commande et contrôle plus aisément. En 2025, plusieurs rapports, dont ceux de Cyble et ESET, ont mis en lumière l’utilisation croissante de ces hébergeurs pour diffuser des ransomwares et des infostealers. Par exemple, les malwares Lumma Stealer et Danabot ont exploité des hébergeurs bulletproof pour maintenir leurs opérations malgré les interventions des autorités, comme l’a révélé l’opération Endgame menée par le FBI en mars 2025.

Attaques par chaîne d’approvisionnement ou sur les fournisseurs tiers

En février 2025, le groupe Cl0p a exploité une faille dans la plateforme de transfert de fichiers Cleo, cela a permis à Cl0p de compromettre plus de 300 organisations. Les cybercriminels se sont donc infiltrés dans les réseaux de nombreuses entreprises via un logiciel tiers. Les rapports de CheckPoint et Cyble soulignent également une hausse des attaques ciblant les infrastructures critiques, souvent via des fournisseurs de services IT ou des sous-traitants.

Vecteurs d’attaque et méthodes

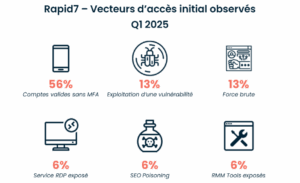

Les vecteurs d’attaque les plus courants observés par Rapid7 lors du premier trimestre 2025 incluent :

- Comptes valides sans MFA (56%) : Les attaquants continuent d’exploiter les comptes valides sans authentification multi facteur. Cela reste le vecteur d’attaque initial le plus utilisé depuis Q3 2024.

- Exploitation de vulnérabilités (13%) : Les vulnérabilités non corrigées restent une porte d’entrée majeure pour les attaquants.

- Force brute (13%) : Les attaques par force brute sont toujours une menace significative.

- Services RDP exposés (6%) : Les services RDP mal configurés sont souvent ciblés.

- Empoisonnement SEO (6%) : Les attaquants utilisent des techniques d’empoisonnement SEO pour mettre en avant des site web usurpant l’identité de vrais logiciels et déployant ainsi des versions vérolées de ces logiciels (WinRar, 7-Zip et autres logiciels pouvant être utilisés par des admin system).

- Outils RMM exposés (6%) : Les outils de gestion à distance mal sécurisés sont également une cible.

Vulnérabilités les plus exploitées

L’exploitation de vulnérabilités comme vecteur d’accès initial représente 15 à 20% des cas de brèches observées par Verizon lors du premier semestre 2025, cela représente une hausse de 34% par rapport à 2024.

Parmi les vulnérabilités exploitées ont retrouve des vulnérabilités Zero-Day ou critiques sur les équipements de bordure ou en périphérie d’un système d’information. Il est donc d’autant plus important de sécuriser et monitorer vos appareils réseau, pare-feu et solutions VPN.

Voici une liste non exhaustive des vulnérabilités exploitées au cours du premier semestre 2025 sur ces appareils de bordure :

| Fabricant/Vendeur | Produit | Vulnérabilités exploitées au 1ersemestre 2025 |

| Palo Alto Networks | PAN-OS GlobalProtect | CVE-2024-3400 |

| Ivanti | Connect Secure (VPN) | CVE-2023-46805, CVE-2024-21887, CVE-2024-21893 |

| Policy Secure | CVE-2024-21887 | |

| Juniper Networks | Junos OS | CVE-2023-36844, CVE-2023-36845, CVE-2023-36846, CVE-2023-36847, CVE-2023-36851 |

| Citrix | NetScaler ADC and Gateway | CVE-2023-6548, CVE-2023-6549 |

| SonicWall | SonicOS Management Access and SSLVPN | CVE-2024-40766 |

| Cisco | ASA and FTD Software | CVE-2024-20359 |

| Fortinet | FortiClient EMS | CVE-2023-48788 |

| FortiOS | CVE-2024-21762, CVE-2024-23113 | |

| FortiManager | CVE-2024-47575 | |

| FortiClient Enterprise Management Server | CVE-2023-48788 |

Vulnérabilités les plus exploitées (Q2 2025)

Au deuxième trimestre 2025, les vulnérabilités exploitées se sont diversifiées, touchant aussi bien les systèmes Windows que Linux, ainsi que des outils de gestion et des frameworks. Parmi les vulnérabilités les plus exploitées observées par Securelist, on retrouve :

- CVE-2018-0802 et CVE-2017-11882 : des vulnérabilités dans Microsoft Office, (Equation Editor) restent parmi les plus exploitées, permettant une exécution de code à distance. Elles sont souvent utilisées comme vecteur d’accès initial.

- CVE-2023-38831 (WinRAR) : une faille, liée à la gestion incorrecte des fichiers dans les archives, exploitée pour déployer des malwares via des archives piégées.

- CVE-2025-24071 : une vulnérabilité dans Windows File Explorer permettant de récupérer des identifiants NetNTLM via des fichiers .library-ms, souvent utilisée pour des attaques de type « pass-the-hash ».

- CVE-2022-0847 (Dirty Pipe) et CVE-2021-22555 (Netfilter) : des failles Linux permettant l’escalade de privilèges et la manipulation de la mémoire.

- CVE-2025-32433 : une faille critique dans le serveur SSH du framework Erlang/OTP, permettant une exécution de code à distance sans authentification, exploitée pour compromettre des serveurs exposés.

- CVE-2025-6218 : une vulnérabilité de traversée de répertoire dans WinRAR, similaire à CVE-2023-38831, permettant de manipuler les chemins d’extraction pour exécuter des commandes malveillantes.

- CVE-2025-3052 : une faille dans l’accès aux données NVRAM, permettant de contourner les vérifications de signature UEFI et de désactiver Secure Boot, ouvrant la porte à des rootkits persistants.

Vulnérabilités et C2 utilisés lors d’attaques par des APT

Les groupes APT ont particulièrement exploité des vulnérabilités dans des outils de gestion à distance (comme ConnectWise ScreenConnect, CVE-2024-1709) et des frameworks de développement low-code/no-code afin d’obtenir des accès initiaux ou d’effectuer des escalades de privilèges. Une utilisation croissante de frameworks C2 comme Sliver, Metasploit, et Havoc pour automatiser les attaques et contourner les détections a été également observée.

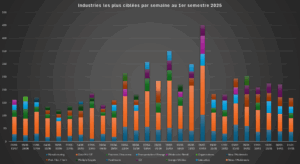

Secteurs les plus touchés

Au premier semestre 2025, les cyberattaques ont particulièrement ciblé des secteurs clés, reflétant à la fois leur vulnérabilité structurelle et leur attractivité pour les cybercriminels. En tête, le manufacturing (industrie manufacturière et agroalimentaire) subit une pression accrue, les attaques visant directement les chaînes de production et les systèmes industriels, provoquant des interruptions coûteuses et des demandes de rançon. Le secteur de l’éducation reste une cible privilégiée, en raison de la faiblesse relative de ses infrastructures de sécurité et de la valeur des données personnelles qu’il détient. Les institutions financières, quant à elles, continuent d’attirer les cybercriminels pour les gains financiers immédiats qu’elles représentent. Enfin, les gouvernements et instituts de défense sont visés pour le vol d’informations sensibles ou la perturbation des services publics, avec des conséquences potentielles sur la sécurité nationale et la stabilité des États.

Figure 3 – Secteurs les plus touchés par des cyberattaques au premier semestre 2025 (source des données hackmanac) (cliquez pour découvrir l’image en plus grand)

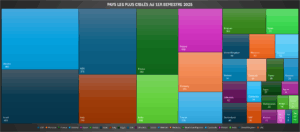

Pays les plus ciblés

Les cyberattaques revendiquées au premier semestre 2025 et recensées sur Hackmanac révèlent une concentration des cyberattaques sur certains pays, avec une intensification notable des menaces. Les États-Unis, l’Italie et le Maroc figurent parmi les pays les plus ciblés, le Maroc occupant même la troisième place mondiale sur certaines périodes (juin 2025). L’Italie a été particulièrement ciblée en février-mars 2025 dans un contexte géopolitique à la suite de prises de position internationales en faveur de l’Ukraine. Les rapports de Guardia Cybersecurity School et d’Orange Cyberdefense confirment une hausse des attaques DDoS, des campagnes de phishing et des intrusions dans les infrastructures critiques par des groupes hacktivistes pro-russes. Les données de l’Agence italienne de cybersécurité (ACN) confirment une hausse de 53 % des cyberattaques au premier semestre 2025.

Les secteurs gouvernementaux, militaires, ainsi que les infrastructures critiques (énergie, banques, télécoms) y sont particulièrement visées, souvent par des groupes comme Keymous+ ou NoName057(16). La France et l’Ukraine complètent ce classement, avec une hausse significative des attaques visant les données personnelles et les services publics.

Figure 4 – Pays les plus touchés par des cyberattaques au premier semestre 2025 (source des données hackmanac) (cliquez pour découvrir l’image en plus grand)

Article rédigé par Jérémy Grelaud – Consultant chez Formind

Vous souhaitez échanger sur le sujet ?