Comment utiliser la matrice MITRE ATT&CK ?

1. Présentation de MITRE

MITRE est une organisation à but non lucratif basée aux États-Unis, spécialisée dans la recherche et le développement dans les domaines de la cybersécurité, de la défense, de la santé, et de l’aéronautique. Elle est notamment reconnue pour avoir développé la matrice MITRE ATT&CK, un cadre de référence mondialement utilisé pour modéliser le comportement des adversaires dans le cyberespace.

1.1. Les différentes matrices MITRE ATT&CK

MITRE ATT&CK (Adversarial Tactics, Techniques & Common Knowledge) est une base de connaissances qui recense et structure les comportements offensifs observés « sur le terrain ». Cette base est organisée en plusieurs matrices, chacune adaptée à un environnement spécifique :

- ATT&CK for Enterprise : cible les systèmes Windows, macOS, Linux et les environnements cloud.

- ATT&CK for Mobile : se concentre sur les attaques ciblant Android et iOS.

- ATT&CK for ICS (Industrial Control Systems) : pour les environnements industriels, souvent visés par des menaces avancées.

1.2. Focus sur la matrice MITRE ATT&CK Enterprise

Une mise à jour continue par la communauté

L’une des grandes forces de la matrice ATT&CK est son aspect collaboratif : chercheurs, analystes, éditeurs et CERT du monde entier contribuent à enrichir et mettre à jour la base. Ces mises à jour régulières permettent de refléter l’évolution constante des TTPs (Tactics, Techniques and Procedures) des attaquants.

Un différenciant avec les modèles Cyber Kill Chain et Diamond Model

MITRE ATT&CK offre une vision détaillée et intemporelle des techniques utilisées par les attaquants, idéale pour la détection et la défense. Contrairement au Diamond Model, il ne représente pas la victimologie, et bien qu’exhaustif, il est moins synthétique que la Cyber Kill Chain, plus adaptée aux présentations managériales.

| Critère | MITRE ATT&CK | Cyber Kill Chain | Diamond Model |

| Approche | Tactique / Comportementale | Séquentielle / Étapes | Relationnelle / Contextuelle |

| Granularité | Très fine (techniques, outils) | Moyenne (étapes globales) | Moyenne (relations entre entités) |

| Usage principal | Détection, hunting, SIEM | Analyse d’intrusion globale | Renseignement, attribution |

| Public cible | Analystes SOC | RSSI, Blue team | Analystes CTI |

| Structure | TTPs (Tactiques-Techniques) | 7 étapes fixes | 4 éléments liés dans un graphe |

| Limites | Pas orienté temps ou séquence | Linéaire, pas toujours réaliste | Abstrait, moins utilisé en opérationnel pur |

Diamond Model

Cyber Kill Chain

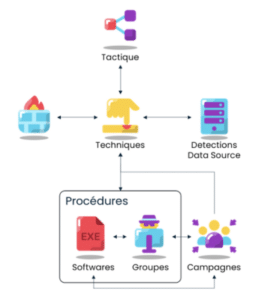

Anatomie d’une technique dans MITRE ATT&CK

Chaque technique (par exemple : Credential Dumping) est décrite de manière exhaustive et comprend les éléments suivants :

Sous-techniques: certaines techniques possèdent des sous-techniques qui détaillent les différentes méthodes d’exploitation. Par exemple, T1003 (Credential Dumping) a des sous-techniques comme T1003.001 (LSASS Memory) ou T1003.003 (NTDS.dit).

Description: chaque technique est accompagnée d’une description détaillée, expliquant le mode opératoire de l’adversaire, les systèmes concernés, et l’objectif de la technique.

Log sources nécessaires à la détection: MITRE spécifie les sources de journalisation utiles pour détecter l’activité. Cela inclut :

- Journaux d’événements Windows

- Journaux du système de fichiers

- Logs réseau ou proxy

- Logs d’authentification, etc.

Groupes utilisant cette technique: la matrice référence les groupes APT connus exploitant cette technique, facilitant la corrélation avec des campagnes d’attaque réelles (ex : APT29, FIN7, etc.).

Outils utilisés: elle indique aussi les outils open source ou malveillants fréquemment associés à cette technique (ex : Mimikatz, Cobalt Strike, Empire…).

Méthodes de mitigation: des mesures de mitigation recommandées sont fournies pour réduire le risque d’exploitation, comme :

- Mise en œuvre du principe de moindre privilège

- Surveillance des accès à LSASS

- Désactivation de services inutiles, etc.

Méthodes de détection: enfin, des recommandations de détection sont proposées tel que les signatures, anomalies comportementales, corrélations de logs, surveillance de processus suspects, etc.

Intégration dans les outils de sécurité

Aujourd’hui, MITRE ATT&CK est largement intégrée dans la plupart des outils de sécurité du marché :

- EDR/NGAV (CrowdStrike, Microsoft Defender, SentinelOne, etc.)

- Pares-feux et proxies

- SIEM (Splunk, QRadar, ELK, etc.)

Ces solutions associent les règles de détection à des techniques ATT&CK, ce qui facilite l’analyse, la corrélation, et la visualisation des menaces au sein des dashboards SOC.

2. Exploitation opérationnelle de la matrice

Nous allons maintenant explorer les applications opérationnelles permettant à un analyste SOC, un analyste CTI ou un membre d’une équipe de réponse à incident de tirer pleinement parti de la matrice MITRE ATT&CK dans son quotidien.

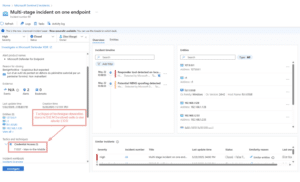

2.1. Piloter son investigation via MITRE ATT&CK

Lors d’une alerte ou d’un incident, ATT&CK permet de cartographier rapidement les actions de l’attaquant en s’appuyant sur les techniques identifiées. Cela permet de :

- suivre le cheminement de l’attaque,

- identifier les comportements liés,

- déterminer les étapes suivantes potentielles,

- anticiper la progression de l’adversaire.

2.2. Augmenter sa détection face à la menace actuelle

En s’appuyant sur les techniques les plus utilisées par les groupes APT actifs, un SOC peut :

- identifier les lacunes dans ses règles de détection,

- prioriser les développements de use cases,

- corréler les données existantes aux TTP adverses.

Cela s’inscrit parfaitement dans une démarche Threat-Informed Defense.

2.3. Améliorer sa supervision de sécurité sur les sources collectées

Grâce à ATT&CK, il est possible de cartographier sa couverture de détection par tactique ou technique, pour visualiser :

- les zones bien couvertes,

- les techniques sans détection,

- les efforts à prioriser.

Cette cartographie est précieuse pour le pilotage stratégique de la sécurité.

2.4. Des outils pour exploiter la matrice : MITRE Navigator & Python

MITRE fournit également des outils Open Source pour accompagner ces cas d’usage :

- MITRE ATT&CK Navigator : un outil de visualisation web qui permet de mapper les techniques couvertes, d’annoter les matrices, et de collaborer entre analystes.

- [ATT&CK Python (attackcti, mitreattack-python)] : des bibliothèques et scripts pour interroger et manipuler automatiquement la base MITRE, intégrer dans des workflows CTI ou des outils internes.

3. Exploration des cas d’usage

3.1. Piloter une investigation de sécurité grâce à la matrice MITRE ATT&CK

Pourquoi utiliser ATT&CK dans une investigation ?

Lorsqu’un incident de sécurité est détecté, les premières minutes sont cruciales. Il faut comprendre :

- ce que l’attaquant a fait,

- comment il est entré,

- ce qu’il cherche à faire ensuite.

La matrice MITRE ATT&CK permet de structurer l’enquête, en s’appuyant sur les indicateurs d’attaque (IOA : Indicator of Attack), c’est à dire les comportements observés, plutôt que sur des IOC (hash, IP, domaine) souvent volatiles.

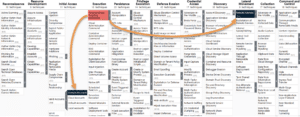

Étapes de l’investigation avec ATT&CK

1- Identifier la technique initiale

L’analyse débute généralement avec une alerte déclenchée par une règle SIEM ou EDR. Cette alerte correspond souvent à une technique ATT&CK (par exemple : T1059 – Command and Scripting Interpreter).

2- Cartographier les actions observées

Les premières investigations permettent d’identifier de nouvelles tactiques et techniques. On projette les événements collectés dans la matrice ATT&CK pour voir à quelles tactiques ils appartiennent :

- Initial Access

- Execution

- Persistence

- Defense Evasion, etc.

3- Anticiper les étapes suivantes

Une fois les premières techniques identifiées, ATT&CK permet de prévoir les étapes logiques de l’attaquant. Par exemple, après une Execution (T1059), on s’attend à voir du Credential Dumping (T1003) ou du Remote Services (T1021).

4- Identifier des groupes connus

En croisant les techniques avec les groupes répertoriés par ATT&CK, on peut formuler des hypothèses de lien avec des groupes APT ou des campagnes connues. Dans notre exemple, les techniques suivantes ont été identifiées :

- Command and Scripting Interpreter (T1059)

- Valid Accounts: Domain Accounts (T1078.002)

- Remote Services (T1021)

En utilisant le code source suivant, nous pouvons identifier les seuls groupes utilisant au moins l’une des techniques suivantes

import sys

from collections import defaultdict

from mitreattack.stix20 import MitreAttackData

def load_techniques_from_file(file_path):

"""

Charge les techniques MITRE ATT&CK depuis un fichier texte.

Chaque ligne du fichier doit contenir un ID de technique.

"""

techniques = []

try:

with open(file_path, "r") as file:

for line in file:

technique_id = line.strip() # Supprime les espaces ou nouvelles lignes

if technique_id:

techniques.append(technique_id)

except FileNotFoundError:

print(f"Le fichier {file_path} est introuvable.")

sys.exit(1)

return techniques

def main():

# Vérification des arguments

if len(sys.argv) != 2:

print("Usage: python script.py <techniques_file.txt>")

sys.exit(1)

techniques_file = sys.argv[1]

# Charge les données MITRE ATT&CK depuis le fichier JSON

mitre_attack_data = MitreAttackData("enterprise-attack.json")

# Charge les techniques depuis le fichier texte

technique_ids = load_techniques_from_file(techniques_file)

# Dictionnaire pour stocker les groupes et les techniques associées

group_technique_usage = defaultdict(list)

# Parcourt chaque technique et associe les groupes qui l'utilisent

for technique_id in technique_ids:

technique_stix = mitre_attack_data.get_object_by_attack_id(technique_id,'attack-pattern')

technique_stix_id = technique_stix.id

groups_using_technique = mitre_attack_data.get_groups_using_technique(technique_stix_id)

for group_entry in groups_using_technique:

group = group_entry["object"]

group_name = group.get("name", "Unknown Group")

group_technique_usage[group_name].append(technique_id)

# Trie les groupes par le nombre de techniques qu'ils utilisent

sorted_groups = sorted(group_technique_usage.items(), key=lambda x: len(x[1]), reverse=True)

# Affichage des résultats

print("Classement des groupes par nombre de techniques utilisées :\n")

for group_name, techniques in sorted_groups:

technique_count = len(techniques)

print(f"{group_name} - {technique_count} techniques utilisées : {', '.join(techniques)}")

if __name__ == "__main__":

main()

L’exécution de ce script permet d’obtenir le résultat suivant – à noter que le fichier « text.txt » ne contient que la liste des techniques utilisées et observées :

python3 custom_get_groups_order_by_techniques.py tech.txt

Classement des groupes par nombre de techniques utilisées :

Wizard Spider – 2 techniques utilisées : T1078.002, T1021

Fox Kitten – 1 techniques utilisées : T1059

Stealth Falcon – 1 techniques utilisées : T1059

FIN7 – 1 techniques utilisées : T1059

FIN6 – 1 techniques utilisées : T1059

FIN5 – 1 techniques utilisées : T1059

APT19 – 1 techniques utilisées : T1059

APT32 – 1 techniques utilisées : T1059

Dragonfly – 1 techniques utilisées : T1059

Le groupe Wizard Spider se distingue par l’exploitation de deux des trois techniques observées lors de l’analyse de l’incident, tandis que les autres groupes ne correspondent qu’à une seule technique au maximum.

Il est donc plausible que Wizard Spider soit également à l’origine de l’usage de la technique « Command and Scripting Interpreter (T1059) », bien qu’elle n’ait pas encore été formellement attribuée.

Dans cette logique, il semble pertinent de concentrer l’investigation sur les autres techniques historiquement associées à Wizard Spider mais non encore identifiées dans l’environnement, car ce groupe pourrait vraisemblablement être impliqué dans l’incident.

À noter : cette hypothèse repose sur une analyse théorique, fondée sur la base MITRE ATT&CK, qui n’est pas exhaustive ni toujours à jour.

3.2. Augmenter sa détection face à la menace grâce à MITRE ATT&CK

Pourquoi renforcer sa couverture de détection ?

Les attaquants évoluent rapidement. Une règle de détection trop spécifique ou basée sur des IOC ne dure que peu de temps. En s’alignant sur les techniques ATT&CK utilisées par les menaces réelles, on adopte une posture proactive et durable.

Démarche d’amélioration continue

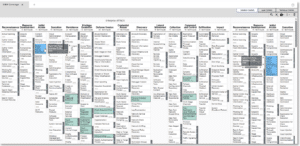

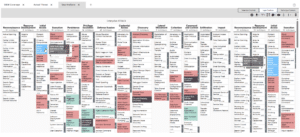

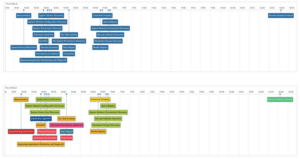

1- Faire un état des lieux de la couverture

À l’aide de MITRE Navigator, il est possible de cartographier les techniques déjà couvertes par les règles existantes dans le SIEM, l’EDR ou autres outils.

Supposons en vert les techniques couvertes via des règles de détection au niveau du SIEM. Un score de 1 est appliqué sur ces techniques.

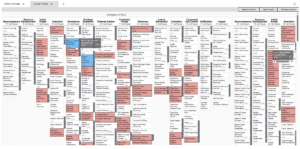

2- Faire un état des lieux de la menace

L’analyse des incidents de sécurité observé lors d’une veille proactive, notamment via la lecture de rapport du la menace cyber, permet de réaliser une cartographie des techniques les plus exploitées sur une période donnée.

Supposons en rouge les techniques actuellement exploitées. Un score de 2 est appliqué sur ces techniques.

3- Comparer avec les menaces actuelles

Il est possible via MITRE Navigator de réaliser des opérations arithmétiques sur les Layer précédemment créés. Dans l’exemple ci-dessous, nous réalisons une somme du Layer SIEM Coverage (a ; score à 1) et de Actual Threat (b ; score à 2).

Il en résultat un nouveau Layer avec 3 scores possibles :

- Score à 1: il existe au moins une règle de détection au niveau du SIEM mais cette technique ne semble pas actuellement exploitée

- Score à 2: il s’agit de techniques actuellement exploitées et pour lesquelles il n’existe pas de règle de détection au niveau du SIEM

- Score à 3: il s’agit de techniques actuellement exploitées et pour lesquelles il existe au moins une de règle de détection au niveau du SIEM

4- Prioriser les gaps critiques

On identifie les techniques non détectées mais utilisées activement par les groupes ciblant notre secteur (ex : secteur hospitalier, industriel… ; France, Europe, …).

Grâce à ce nouveau Layer, il est facile d’identifier des actions prioritaires à mener sur les techniques dont le score est égal à 2.

3.3 Améliorer la supervision de sécurité avec MITRE ATT&CK

Avoir des logs ne suffit pas. Il faut comprendre quelles attaques sont visibles, et ce qui échappe encore à la détection. MITRE ATT&CK permet d’avoir cette vision à 360°.

La démarche est identique au cas d’usage « Augmenter sa détection face à la menace grâce à MITRE ATT&CK ». Il s’agit cependant d’identifier la couverture via les sources de données présentes dans le SIEM à la place des menaces et techniques actuellement exploitées.

Étapes pour une supervision alignée sur ATT&CK

1- Faire l’inventaire des sources de logs

À chaque technique ATT&CK sont associées des log sources (ex : Security Event Log, Sysmon, Process Creation, Network Traffic). On cartographie les logs disponibles pour évaluer :

- Ce qu’on peut détecter aujourd’hui

- Ce qui nécessiterait des améliorations de collecte

2- Analyser la couverture effective

On croise les règles de détection actives avec les techniques qu’elles visent. Cela permet d’identifier les zones couvertes vs celles à faible visibilité.

3- Mettre en place une matrice de maturité

On peut attribuer un score ou une couleur à chaque technique :

- Couvert avec détection active ✅

- Couvert partiellement ⚠️

- Pas couvert ❌

Cela permet de communiquer clairement à la direction ou au RSSI sur l’état réel de la supervision.

4. Résumé

La matrice MITRE ATT&CK s’impose aujourd’hui comme un référentiel essentiel pour toute organisation souhaitant structurer efficacement sa détection, renforcer ses capacités de réponse à incident et orienter ses investigations. Grâce à son intégration dans la majorité des outils de sécurité, à la richesse de ses données, et à son alignement constant avec les tactiques et techniques réellement observées dans les cyberattaques, elle constitue un levier stratégique pour les équipes SOC, CTI et de réponse.

Adopter MITRE ATT&CK, c’est choisir une approche plus cohérente, proactive et opérationnelle de la cybersécurité. En s’appuyant sur ce cadre, les équipes peuvent non seulement mieux décrypter les modes opératoires des attaquants, mais aussi prioriser leurs actions en fonction des menaces réelles. Cet article marque une première étape : il ouvre la porte à des usages concrets, notamment à travers des outils comme MITRE Navigator et le client Python ATT&CK, qui permettent d’automatiser les analyses, de visualiser la couverture défensive et de piloter les actions de sécurité de manière continue et stratégique.

5. Bonus

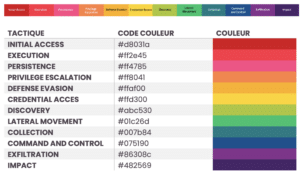

Comme évoqué, la matrice MITRE ATTACK est intemporelle et très granulaire, ce qui ne permet pas une représentation visuelle simple des activités menées par un acteur de la menace.

Pour palier cette carence, Olaf Hartong (Microsoft MVP) propose une représentation coloriée s’inspirant des couleurs de l’arc-en-ciel pour cette matrice.

Article rédigé par Maxime Lambert, Responsable de l’offre VOC chez Formind

Source : https://medium.com/falconforce/the-att-ck-rainbow-of-tactics-5eb6f0bddebe